Обнаружена уязвимость CVE-2024-6387 типа Race Condition в серверном компоненте OpenSSH (sshd). Эта уязвимость может привести к удаленному выполнению кода с root-привилегиями на системах Linux с glibc. Уязвимость затрагивает версии OpenSSH от 8.5p1 до 9.7p1, а также некоторые более старые версии.

Если у вас VPS/VDS то рекомендуем как можно скорее обновить этот компонент, а если обновить не получится, то внести настройку в конфигурационный файл и перезапустить SSH.

Узнать версию ssh

ssh -V

узнать версию линукс

dmesg | grep "Linux version"

Для защиты необходимо срочно обновить OpenSSH до версии 9.8p1 или выше. Если обновление невозможно, следует установить параметр LoginGraceTime в 0 в конфигурационном файле sshd.

Команды для обновления OpenSSH на RedHat (включая CentOS и Fedora):

yum update openssh -y && systemctl restart sshd

Для Debian, Ubuntu:

apt update && apt install openssh-server -y && systemctl restart ssh

На некоторых серверах у нас не получалось обновить этими командами, писало что уже установлена самая последняя версия.

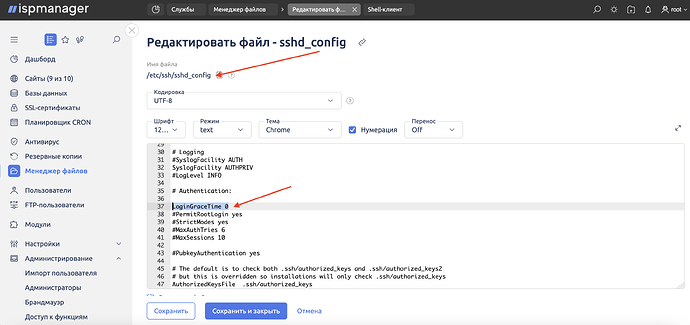

Поэтому там где не получилось мы внесли правки в конфиг по пути

/etc/ssh/sshd_config

добавив параметр

LoginGraceTime 0

Если сами не знаете или не понимаете что нужно сделать, то можем выполнить мы в рамках платной поддержки, тариф 1к